Jeder Internetnutzer wird eine oder auch mehrere davon haben und auch mehr oder weniger regelmäßig nutzen. Sie sind der Dreh- und Angelpunkt unseres digitalen Selbst. Gemeint ist die allgegenwärtige Mailadresse. Man benötigt sie, um mit Freunden und Kollegen zu kommunizieren, zur Onlinebewerbung bei einem anderen Arbeitgeber, aber auch um sich bei diversen Diensten, wie Facebook, Twitter, Amazon und Co anzumelden. Das macht das eigene Mailpostfach zum Zentrum unseres digitalen Lebens. Und das wissen leider auch diverse kriminelle Persönlichkeiten, die sich auf Kosten anderer Leute gern bereichern wollen.

Wurde die E-Mailadresse von Fremden gekapert, so ist es ein Leichtes, sich über die Funktion Passwort vergessen bei verschiedenen Diensten, sich ein neues Passwort zuschicken zu lassen und sich mit dem beispielsweise bei Facebook oder Amazon anzumelden. Das kann ernsthafte Rufschädigungen oder finanzielle Schäden zur Folge haben, wenn nicht noch schlimmeres.

Deshalb gibt es im Internet Dutzende verschiedener Dienste, die sogenannte Einmal-Adressen oder Wegwerfadressen anbieten. Diese nutzt man beispielsweise, um sich bei verschiedenen Foren und Diensteanbietern zu registrieren, empfängt dort seinen Link zur Aktivierung des Accounts und löscht die Adresse gleich wieder, oder nach einem bestimmten Limit an eingegangenen Mails per Hand oder automatisch. Eine Liste mit Wegwerfadressen hat Google ausgespuckt und wird am Ende des Artikels als Link eingefügt.

Wie kann ich meine Mailadresse und Accounts von anderen Anbietern am besten sichern?

Allerdings ist es nicht immer mit Wegwerfadressen getan. Man braucht wenigstens eine oder zwei dauerhafte Mail-Adressen für die alltägliche Korrespondenz – beruflich oder privat. Natürlich hat man auch Accounts bei Amazon, Ebay, Facebook, Banken und so weiter. Deshalb heißt es überall: Absichern.

Die erste Sicherheit ist das Passwort. Es sollte möglichst lang sein und eine zufällige Folge von Groß- und Kleinbuchstaben, Ziffern und Sonderzeichen sein. Zur Erstellung solcher zufälligen Passwörter gibt es Passwortgeneratoren, direkt für Windows, oder als AddOns für die beliebten Browser Chrome und Firefox.

Legitim ist es, sich auch Zettelchen zu schreiben, auf denen man seine Passwörter vermerkt und diese sicher zu verwahren. Man sollte aber auch immer den Verlust einkalkulieren und nicht sämtliche Daten zum Passwort aufschreiben. Oder man chiffriert hier das Passwort noch ein wenig.

Um sich lange Passwörter einfacher merken zu können, baue ich mir ein langes Passwort aus zwei Zufallsgruppen aus Ziffern, Buchstaben und Sonderzeichen zusammen, getrennt durch ein spezielles Sonderzeichen. Die eine Buchstabengruppe ist leicht oder durch häufige Eingabe zu merken. Die zweite Zeichengruppe ist völlig zufällig und unterscheidet sich von Dienst zu Dienst. Notiert wird eben nur der zweite Teil, der erste Teil steckt bei mir im Kopf. Ein solches Passwort kann wie folgt aussehen:

H8/z2#1GsdT5@A1b2d3E4

Man merkt, die zweite Zeichengruppe ist leicht zu merken, die behält man einfach im Kopf. Den ersten Teil kann man getrost aufschreiben, denn ohne den zweiten Teil ist er faktisch wertlos.

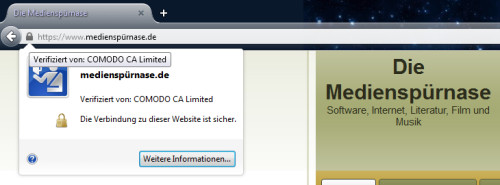

Seit geraumer Zeit gibt es hier in Europa eine neue Richtlinie zur Datensicherheit, FIDO2 genannt. Diese verpflichtet Onlinedienstleister, wie Mailprovider, Onlinewarenhäuser, Banken und andere zu einer Zwei-Faktor-Authentifizierung (2FA).

Früher war es gang und gäbe als zweiten Faktor eine oder zwei Fragen mit Antworten beim Dienstleister zu hinterlegen. Häufig genutzte Beispiele waren die Frage nach dem Mädchennamen der Großmutter oder ähnlich. Das mag zwar nirgendwo bei Facebook stehen, ist aber durch Dreistigkeit durchaus zu erfahren. Social Energeering heißt das zu Neudeutsch.

Die direkte Frage „Wie hieß deine Oma mit dem Mädchnnamen?“ wird wohl niemand direkt beantworten, schon keinem Fremden. Das geht aber auch anders herum in einem Unverfänglichen Gespräch konnte dann schonmal folgender Dialog zustande kommen: „Hieß ihre Oma Müller?“ „Nein, Meier, aber ohne Ypsilon!“

Das hat sich heutzutage der Technik und Regulierungen sei Dank geändert. Neben dem recht unsicheren Passwort, werden bei Mailprovidern und anderen Onlinediensten beispielsweise Handynummern hinterlegt, die beim Login einen Code zugesandt bekommen, der zusätzlich eingegeben werden muss, wobei die SMS TAN auch wegen der Unsicherheiten mit Sim-Karten und im Handynetz zurückgedrängt werden.

Bei Banken setzt es sich immer mehr durch, den sowieso schon vorhandenen TAN-Generator und eine EC-Karte zu Nutzen um für den Login eine zusätzliche TAN zu generieren – als Ausweis sozusagen. Auch immer mehr Apps wurden als zweiter Faktor für Überweisungen und den Login bei der Bank entwickelt und sollen laut Banken recht sicher sein.

Viele Dienste bieten mitterweile auch an, die zumeist 6-stelligen Codes für die Zwei-Faktor-Authentification per App auf dem Smartphone oder Tablet zu generieren. Das sind meist zufällige Ziffernfolgen, mit recht begrenzter Haltbarkeit (meist 1 Minute). Bei den meisten Diensten ist die Einrichtung recht einfach. Die meisten solcher Authentificator-Apps liefern einen QR-Code-Scanner, mit dem man einen solchen Code ins Gerät einliest. Mit diesem werden nach einem bestimmten Zufallsprinzip diese Ziffernfolgen generiert.

Fazit

Es bedeutet schon einen Mehraufwand alle Accounts mit sicheren Passwörtern und einem zweiten Faktor auszustaffieren. Der Sinn dahinter ist es, die Masse an Hackern mit etwas Mehraufwand zu verschrecken. Die suchen sich meist die leichteren Opfer aus, die mit wenig Aufwand zu knacken sind. Geheimdienste sind schon eine andere Nummer, aber die größte Gefahr geht immer noch von den Allerweltskriminellen aus, die mit euren Daten Geld verdienen wollen oder euch irgendwie Schaden wollen. Der geringe Mehraufwand, einen Code oder eine TAN einzutippseln lohnt sich allerdings.

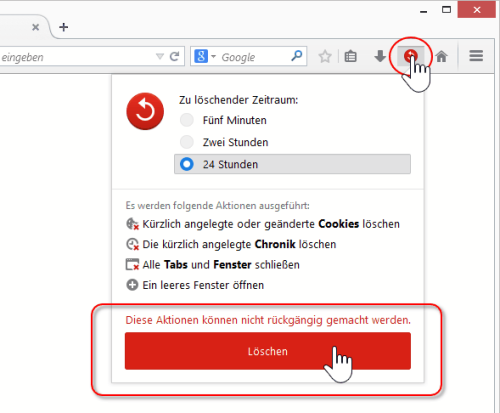

bringt uns in einen neuen Tab mit Weiteren Werkzeugen und Funktionen

bringt uns in einen neuen Tab mit Weiteren Werkzeugen und Funktionen aus dem Menüteil Weitere Werkzeuge und Funktionen in die Symbolleiste und klicken Sie dann auf

aus dem Menüteil Weitere Werkzeuge und Funktionen in die Symbolleiste und klicken Sie dann auf  .

.